主页 > imtoken官方版下载安卓最新版 > 超级计算变成矿机? 谁指挥了全球“超级计算机挖矿”风暴

超级计算变成矿机? 谁指挥了全球“超级计算机挖矿”风暴

超级计算变成矿机? 谁指挥了全球“超级计算机挖矿”风暴

作者:aqniu 日期:2020-05-20 浏览量:7,846

安全牛点评:上周,一系列超算挖矿攻击席卷全球各大超算中心,包括美国、英国、中国、德国、西班牙、瑞士等超算中心均受影响甚至关闭,其中英国最强大的超级计算机ARCHER尚未上线,这对全球以超级计算机为基础的新型冠状病毒治疗研究是一个不小的打击。

2018年俄罗斯和澳大利亚虽然发生或使用了超算挖矿事件,但其规模和影响无法与近期的超算挖矿事件相提并论。 这一系列全球超算和挖矿事件,不仅是对超算长期“安全债”和漏洞问题的一次集中“还款”,一个相对“冰冷”、远离网络安全话题的专业封闭系统。过去的。 》,同时揭示了2020年针对关键基础设施的网络犯罪威胁的战术和动机的主要趋势。 )

“超算矿机”已挖矿近半年

据多家媒体报道,上周首次披露的针对高性能计算实验室的大范围攻击包括加拿大、中国、美国和欧洲部分地区(包括英国、德国和西班牙)的超级计算中心。 安全专家表示,所有这些事件似乎都涉及攻击者使用从合法用户那里窃取的 SSH 凭据,包括大学和机构。 研究人员。

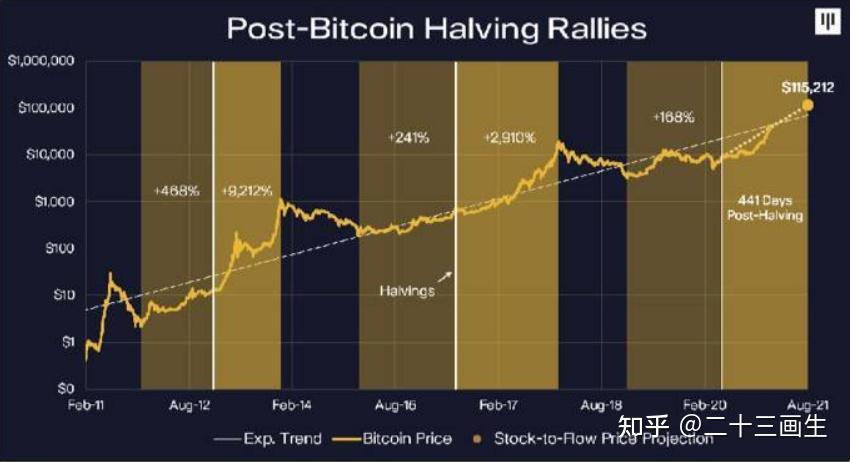

从目前各方披露的超算挖矿调查信息来看,经济因素仍是网络犯罪的第一驱动力。 近年来一直在“挖掘”加密货币的黑客很可能是世界超级计算机和高性能计算系统的幕后黑手,但尚不清楚攻击者是否也有数据盗窃或间谍意图。

超级计算机和高性能集群为研究人员提供了海量计算能力,但任何可以将加密挖矿恶意软件植入超级计算机环境的攻击者都可以将超级计算机变成加密货币“矿工”。 (编者按:这些黑客很清楚超级计算机适合挖矿的具体“币种”,比如门罗币和“yield”)。

5 月 11 日,由德国巴登-符腾堡州的研究人员和 10 所大学组成的 bwHPC 联盟报告说,它遭遇了“安全事件”,导致数台超级计算机和集群离线。

同日,爱丁堡大学因“安全事件”导致英国国家高性能计算系统ARCHER下线,并指出类似事件也波及欧洲其他地区的研究机构。

欧洲多国超级计算机被挖矿软件“毁掉”

照片:英国 ARCHER(高级研究计算高端资源)国家超级计算机

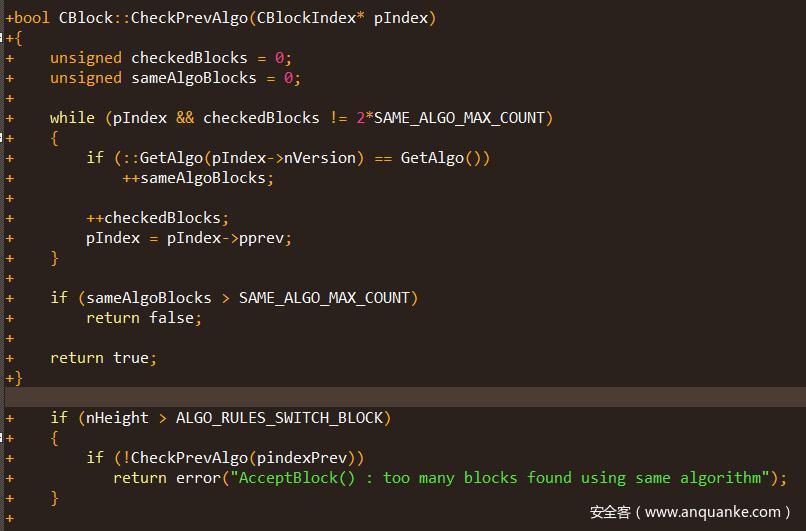

ARCHER 是世界顶级的高性能计算环境之一。 根据调查结果,攻击者设法将两种恶意软件潜入运行在超级计算机上的Linux系统中:一种是名为“fonts”的加密货币挖矿恶意软件,另一种是名为“low”的攻击日志清理文件,两者其中放置在“/etc/fonts”Linux 目录中。

在接下来的几天里,更多此类安全事件在德国、西班牙和瑞士曝光。 据 Bleeping Computer 报道,某些高性能计算环境似乎早在 1 月份就遭到了黑客攻击。

两次攻击之间的相关性

周五,协调欧洲超级计算机研究的欧洲网格基础设施安全组织 (EGI) 表示,其成员检测到的攻击可以追溯到两个相关的活动。 这两个活动发生在相似的时间范围内,连接到相同的 monero 挖矿服务器,攻击者有时通过波兰的同一台受感染服务器连接到目标系统(攻击者还使用了其他服务器)。

但是,只有第二波活动涉及使用 Linux 恶意软件。

EGI成员报告的第一批攻击可以追溯到一个恶意组织,该组织一段时间以来一直在攻击加拿大、美国以及中国和欧洲的HPC高性能计算实验室,并安装CPU挖矿软件。 EGI 在其安全警报中说:

攻击者通常使用 Tor 通过 SSH 连接到这些受害者主机,并使用受损的 SSH 凭据从一个受害者(超级计算集群)跳到另一个受害者。

EGI 表示,至少在一次攻击中,“恶意 XMR [monero] 活动被配置为仅在夜间运行以避免被发现。”

在攻击的初始阶段etc挖矿计算器,黑客使用纽约州立大学石溪分校、加州大学洛杉矶分校、多伦多大学、德国弗莱堡大学、中国科技网 (CSTNET) 和波兰克拉科夫大学的受感染系统。

Linux恶意软件

本轮“超算挖矿攻击”发现Linux恶意软件 图片来源:欧洲电网基础设施CSIRT

EGI 指出,在第二波攻击中,“一个恶意组织以不明动机瞄准了全国各地的学术数据中心。 攻击者使用受损的 SSH 凭据从一个目标跳到另一个目标。 攻击者是来自中国上海交通大学 Cove University 的受损系统,CSTNET 登录到目标系统。”(下)

攻击者在目标系统的 Linux 字体目录中放置了两个恶意软件:.fonts 实际上是一个 SUID 文件(用于设置用户访问权限),旨在允许攻击者以 root 权限执行其文件; .low 是一个日志清理文件,旨在删除攻击者的痕迹。

一位 Slashdot 用户在上周三发布了这篇文章:

我在英国的 HPC 工作。 昨天我不得不撤销我系统上的所有 SSH 证书,因为不幸的是......一些白痴用户一直在使用没有密码的私钥。 由于许多 HPC 用户在其他系统上都有帐户,攻击者正在使用这些私钥在全球不同的超级计算系统之间跳转。 在某些系统上,攻击者试图提升本地权限,然后寻找更多不安全的 SSH 密钥以跳入其他系统。 他们可能使用一种或多种方法进行权限提升,可能是 CVE-2019-15666 漏洞。

CVE-2019-15666是5.0.19之前Linux内核版本的越界数组访问漏洞; 当前版本是 5.0.21。

“目前,由于根帐户被利用,英国国家机构 ARCHER 仍处于离线状态,”Slashdot 爆料补充道。 “攻击来自以下 IP 地址:202.120.32.231 和 159.226.161.107。”

根据EGI的安全报告,上述两个IP地址来自上海交通大学和CSTN的两个被攻破的用户账户。

安全研究员蒂尔曼维尔纳在推特上指出,德国在这次攻击中损失最大,许多超级计算中心被招募。 Werner 还发布了 Yara 恶意软件研究和检测工具的规则,这些工具也用于检测此次超级计算攻击中的恶意软件。

此外,在德国莱布尼茨超级计算中心工作的物理学家 Robert Helin 使用 NSA 的免费逆向工程工具 Ghidra 反编译加载程序和清理程序,并找到攻击目标的特定文件类型列表。

总部位于伦敦的云计算机事件响应工具提供商 Cado 的联合创始人克里斯·多曼 (Chris Doman) 表示,德国、西班牙、瑞士和英国的用户已经将加载程序和擦除器文件的样本上传到防病毒扫描中。 Service VirusTotal,也就是说上面提到的这些国家都可能存在受害组织。

“消毒剂非常复杂,可以从许多日志文件中删除攻击者的痕迹,”Doman 说。

主要动机:加密货币

尽管联邦调查局上周警告说,中国黑客一直在瞄准与 COVID-19 治疗相关的学术和制药行业,但多曼认为,在 EGI 详述的两起安全事件中,在受损系统上发现了加密货币挖矿恶意行为者。 软件,这意味着攻击更有可能是出于经济动机的犯罪而不是间谍活动。

与此同时,受影响的 HPC 团队仍在努力清理和恢复他们的系统。 截至周一,英国的 ARCHER 仍处于离线状态,因为管理员需要向所有用户重新发布新密码和 SSH 密钥。

在周五的服务更新中,ARCHER 管理员说:“当 ARCHER 恢复服务时,所有用户都需要使用两个凭据来访问该服务:一个带有密码的 SSH 密钥和他们的 ARCHER 密码。禁止用户重复使用以前的密码或SSH 密钥”。

潜在罪魁祸首:守望者组织

卡巴斯基全球研究和分析团队负责人 Costin Raiu 表示,攻击者可能与 Watchbog 有关,该组织此前曾使用类 Linux 恶意软件发起加密货币挖矿僵尸网络攻击。

Cisco Talos 的安全研究人员 Luke DuCharme 和 Paul Lee 在一篇博文中指出,Watchbog 僵尸网络主要挖掘门罗币加密货币,在检测到的一次 Watchbog 攻击中,攻击者大量使用了 SSH 窃取的凭据。

思科 Talos 发现,攻击者首先利用开源自动化服务器 Jenkins 中的已知漏洞 CVE-2018-1000861 远程访问目标组织并安装其 Watchbog 恶意软件。

一旦获得立足点,攻击者就会使用 bash 脚本在受感染的网络中横向移动。 他们的脚本能够在受感染的系统上“检索 known_hosts 文件的内容”(指该系统的其他相关受信任系统的列表)“然后尝试通过 SSH 进入这些系统。” 此外,他们的脚本“还检查 SSH 密钥是否存在,并使用它们对 known_hosts 文件中的系统进行身份验证。” 对于这种特殊的攻击,如果尝试成功,脚本将从 Pastebin URL 中检索内容以继续扩大感染面。

思科 Talos 指出etc挖矿计算器,安全人员可以通过监控意外级别的 SSH 流量来检测此类攻击。

塔洛斯建议:

建立内部网络流量的基线,并检测、识别和调查任何重大偏差。 在上周的攻击中,Watchbog 在超级计算集群的 SSH 流量中产生了明显的峰值。

参考

EGI全球学术数据中心被挖矿滥用安全公告:

学术数据中心被滥用于加密货币挖掘